Kategoriler

- 29Ekim (1)

- Açık Kaynak (5)

- açılış (1)

- ağ (5)

- Akademik Bilişim 2012 (1)

- Akademik Bilişim 2012 Uşak (1)

- akgül (1)

- all (207)

- Alt+Ctrl+Delete (1)

- altlinux (3)

- Anatolya installer (1)

- apache (1)

- apache2 (1)

- arm (1)

- AtlantiS (1)

- autoindex (1)

- backup (7)

- bağlantı (1)

- ban (1)

- banana (1)

- bash (1)

- bash script (1)

- belediye (2)

- betik (1)

- bind9 (3)

- boot (5)

- bootloader (1)

- bootparametre (1)

- böl (1)

- burg (1)

- cache (1)

- canlicdrom (1)

- cdrom (1)

- centos (1)

- CHKUSER (1)

- chrome (1)

- clone (2)

- clonezilla (4)

- CloneZilla ile Remote Disk Clone işlemi (1)

- cron (1)

- crontab (4)

- çöp (1)

- dd (1)

- denizaltı (1)

- denizaltı kablo (1)

- Desteği (1)

- destek (1)

- Dil (1)

- Disk (2)

- disk eklemek (1)

- disket (2)

- dizin şifreleme (1)

- django (1)

- djb (1)

- dkim (3)

- dns (3)

- DNS sistemi (1)

- docker (2)

- Domain (1)

- download (1)

- drbl (1)

- dvd (1)

- e-posta (2)

- eğitim (1)

- eklenti (1)

- EniXma (1)

- eposta (19)

- eQmail (1)

- esxi (1)

- ev (2)

- ev almak (2)

- fail2ban (2)

- fake (1)

- fakemail (1)

- feed (1)

- feedbro (1)

- ffmpeg (1)

- find (1)

- Firefox (3)

- format (1)

- fortran (1)

- free (1)

- FreeBSD (2)

- freenas (1)

- ftp (4)

- full backup (1)

- Gazze (1)

- Genel (151)

- Gentoo (1)

- Getgnu.org (3)

- gezegen (137)

- git (4)

- github (1)

- gitweb (1)

- Gmail (3)

- gnupg (1)

- Gökşin Akdeniz (1)

- görev (2)

- Görsel (4)

- gpg (2)

- grub (5)

- grub2 (4)

- günlük (1)

- Güvenlik (1)

- Hacker (1)

- harddisk (1)

- hizmet (1)

- hosting (2)

- id_rsa (1)

- imap (1)

- index (1)

- indimail (1)

- indir (1)

- internet (18)

- ipv4 (1)

- ipv6 (1)

- iso (4)

- israil (1)

- İşletim Sistemi (1)

- kablo (1)

- KAMP (1)

- kernel (2)

- kernellogo (1)

- kesin çözüm (1)

- key (1)

- klonlamak (1)

- komut (1)

- konsol (1)

- koruma (1)

- lampp. httpd (1)

- lilo (1)

- link (1)

- linux (80)

- liste (1)

- listeci (1)

- listmanager (1)

- live (1)

- livecd (1)

- LKD (8)

- loader (2)

- login (1)

- logo (1)

- LVM (1)

- mail (13)

- mail hosting (3)

- Mail-in-a-Box (1)

- mailcow (1)

- mailman (3)

- mailserver (4)

- mandriva-tr.org (1)

- matrax (1)

- Mint (1)

- mirror (1)

- mlmmj (1)

- modül (1)

- MTA (7)

- multisite (1)

- mustafa akgül (1)

- Mustafa Akgül Özgür Yazılım Yaz Kampı. Abant İzzet Baysal Üniversitesi (1)

- Müteahhit (3)

- mx (1)

- MySQL (4)

- netinternet (1)

- Netqmail (2)

- network (2)

- nfs (1)

- nginx (10)

- ngrok (1)

- not.py (1)

- online radyo (1)

- opendkim (1)

- openssl (1)

- önyükleme (2)

- özgür yazılım (1)

- panel (1)

- pano (1)

- pardus (1)

- parola (1)

- paste (1)

- patch (1)

- paylaşım (1)

- pdf (1)

- perl (1)

- pfsense (2)

- pfsense full backup (1)

- phpmyadmin (1)

- pi (2)

- plan (2)

- Planet (1)

- planetplanet (1)

- plesk (1)

- pop3 (1)

- poste.io (1)

- postfix (19)

- postfixadmin (1)

- proje (2)

- proxy (3)

- putty (2)

- python (2)

- qmail (10)

- qmailtoaster (2)

- randmap (1)

- Ras webserver (2)

- Raspberry pi (3)

- Raspberry Pi (8)

- raspi (3)

- rawdisk (1)

- recovery (1)

- remote (3)

- repository (1)

- resim (2)

- resimler (2)

- robots.txt 401 (1)

- rss (3)

- rsync (5)

- rsyncd (1)

- rsyncd etiketi (1)

- s/qmail (1)

- Saldırı (1)

- Samba (1)

- screen (1)

- script (1)

- sendonly smtp server (1)

- senronizasyon (1)

- server (11)

- servis (1)

- shell (1)

- sistem (5)

- Slackarm (1)

- slackware (6)

- Slackware (6)

- slackware-live (2)

- slackware.org.tr slackware arşiv httrack truva linux hatıralar (1)

- slacky.eu (1)

- SMF (1)

- SMF türkçe karakter problemi (1)

- smtp (2)

- sosyal ağ (1)

- spam (1)

- spf (2)

- sql backup (1)

- sqlite (2)

- sqlite3 (1)

- sqlite3 to wordpress (3)

- ssh (7)

- ssh_key (2)

- ssh-key (1)

- SSL (1)

- ssl sertifika (1)

- subversion (1)

- sudo (1)

- sunucu (1)

- svn (1)

- swap (2)

- swapfile (1)

- syslinux (1)

- system (2)

- system images (1)

- şifreleme (1)

- takasfile (1)

- Tatil (1)

- Tavuk (1)

- Teneke Kebabı (1)

- Tenekede Tavuk (1)

- theme (1)

- thunderbird (1)

- TightVNC (1)

- tmux (1)

- Tokat Kebabı (1)

- tokat kebabı sobası etiketi (2)

- Trash (1)

- Trash-cli (1)

- Truva Linux (24)

- truvalinux (6)

- Turkcell (1)

- tuxweet (2)

- Türkçe (1)

- türkiye (1)

- ubuntu (9)

- unban (2)

- UNIX (1)

- uzak (1)

- varnish (1)

- veri (1)

- Virtualbox (4)

- vmware (1)

- Vodafone (1)

- vps (5)

- Vsftp (1)

- vsftpd (2)

- Wampp (1)

- web (2)

- web robot (1)

- Web server (3)

- web Sunucu (2)

- webp (1)

- webserver (1)

- webserver Akıllı Tahta (1)

- wget (1)

- whitelist (1)

- WINN (1)

- Windows (2)

- wordpress (3)

- Wordpress (16)

- wordpress multisite (1)

- www (3)

- xampp (1)

- Xnest (1)

- yansı (3)

- yansılama (2)

- yansılamak (1)

- yapıştır (1)

- yazmak (1)

- Yedekleme (6)

- Yemek (1)

- zulüm (1)

Technology

Son Yazılar

Son Yazılar

Qmail - OpenDkim

Qmail MTA ile eposta gönderiyorsanız.

Göndermiş olduğunuz e-postaların dkim ile imzalanmış olması gerekmektedir.

Bu işlem için bu adresteki işlemleri yapmanız ve ubuntu için gerekli olan dkim imzasını uygulayacak olan libmail-dkim-perl paketini kurmanız yeterlidir.

Kaynak adres: http://www.qmailtoaster.net/dkim.html

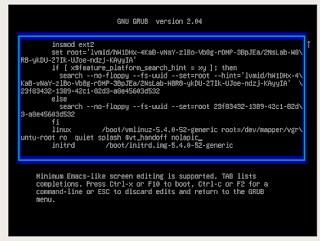

Grub2 Farklı Önyükleme Seçenekleri

Bu yazıda sizlere bazı linux maiknaların sistem boot işlemi sırasında çıkardığı problemleri

gidermek amaçlı kullandığımız parametreleri anlatmaya çalışacağım.

Uyguladığımız çözümler bazan geçici çözümler olsada

bazende bu problemler bios göncellemesi ile giderilebilmekterdir.

Bir dostumun kullandığı laptop pc de sorun çıkaran türden.

ilk geçici çözüm açılış sırasında grub 'a boot parametresi eklemektir.

sistem boot menüsünü gösterdiğinde grub açılış parametresine ek yapmak için

resimde görüldüğü gibi açılacak sistemi seçip "e" tuşuna basarak edit menüsüne gelelim.

Klavyedeki yön tuşlarını kullanarak aşağıya doğru inelim.

bu ekranda bulmamız gereken sistemin linux kernelini yüklediği kısımdır.

linux /boot/vmlinuz-5.4.0-52-generic satırının en sonuna kadar yine yön tuşları ile gidip.

bir boşluk bıraktıktan sonra gerekli parametreyi eklemektir.

Örnekte nolapic parametresini kullandım.

Gerekli parametreyi ekledikten sonra sistemin yüklenebilmesi için Ctrl+x veya F10 tuşlarını kullanmalıyız.

Eğer grub2 ekranında yaptığımız değişiklikten vazgeçmek istersek Ctrl+c veya F2 tuşlarını kullanabiliriz.

Grub2 Ekranının alt satırlarında bu seçenekler belirtilmiş haldedir.

Linux sistemimiz açıldıktan sonra.

Eklediğimiz parametreyi kalıcı hale getirelim.

Terminali/Uçbirim açın.

sudo su yada Sadece su komutu ile root olun.

nano /etc/default/grub

komutu ile grub parametre dosyasını açın

bu satırı bulup.

GRUB_CMDLINE_LINUX_DEFAULT="quiet splash"

Dikkatlice bu hale geririp kaydedin.

GRUB_CMDLINE_LINUX_DEFAULT="quiet splash nolapic"

nano da ctrl+x kısayolunu kullanın sorulan soruya evet yanıtı verin.

son olarak yine terminalde root olarak

update-grub

komutu verin.

Grub parametresini kalıcı hale getirdik.

Faydalı olması dileğiyle.

Manjaro Linux Kullanıcı Rehberi Türkçe

Manjaro Linux geliştiricisi olan ve wiki üzerinde de çalışmakta olan Oguzkagan tarafından Türkçe’ye kazandırılan Manjaro

Linux Kullanıcı Rehberi, Manjaro Linux tarafından kullanıma sunulmuş

bulunuyor. Manjaro Linux Kullanıcı Rehberi içeriğinde, Manjaro Linux

kurulumundan, Pacman’e, yazılım yükleme yöntemlerine, GRUB güncellemeye,

sistem içi hareket noktalarına kadar her türlü ayrıntıyı bulmak

mümkündür. Bunun dışında çeşitli konularda bilgi edinmek üzere Manjaro

Linux Wiki’ye buradan, Çeşitli konularda yardım almak üzere Manjaro Linux foruma ise buradan ulaşmak mümkündür.

Manjaro Linux geliştiricisi olan ve wiki üzerinde de çalışmakta olan Oguzkagan tarafından Türkçe’ye kazandırılan Manjaro

Linux Kullanıcı Rehberi, Manjaro Linux tarafından kullanıma sunulmuş

bulunuyor. Manjaro Linux Kullanıcı Rehberi içeriğinde, Manjaro Linux

kurulumundan, Pacman’e, yazılım yükleme yöntemlerine, GRUB güncellemeye,

sistem içi hareket noktalarına kadar her türlü ayrıntıyı bulmak

mümkündür. Bunun dışında çeşitli konularda bilgi edinmek üzere Manjaro

Linux Wiki’ye buradan, Çeşitli konularda yardım almak üzere Manjaro Linux foruma ise buradan ulaşmak mümkündür.

Manjaro Linux Kullanıcı Rehberi Türkçe edinmek için buradan yararlanabilirsiniz.

Manjaro Linux Kullanıcı Rehberi Türkçe

Postfix as backup MX host configure

Postfix as backup MX host

The backup MX host must accept and queue mails, if the primary mailhost is down for a certain domain. To have a high degree of availability the backup MX host must be located outside the backed up domain. You can setup the backup MX host as a primary or secondary mx for a remote site.

The primary mailhost is down ...

Email is delivered to the backup MX host and queued there ....

After the primary mailhost is up and running again, email is delivered from the backup MX host to the primary mailhost and stored in the local mailboxes.

Setup of a primary mx host for a remote site

IN MX 10 mail1.backup1.com.

IN MX 20 mail2.backup2.com.

All email for the remote site is delivered to the primary mx host: mail1.backup1.com.

Postfix Configuration on backup1.com:

/etc/postfix/main.cf:

relay_domains = $mydestination the.backed-up.domain.name

smtpd_recipient_restrictions = permit_mynetworks

check_relay_domains

/etc/postfix/main.cf:

transport_maps = hash:/etc/postfix/transport

/etc/postfix/transport:

the.backed-up.domain.name smtp:[their.mail.host.name]

Setup of a secondary mx host for a remote site

DNS entry on the remote site:

IN MX 10 mail1.backup1.com.

IN MX 20 mail2.backup2.com.

All email for the remote site is delivered to the secondary mx host: mail2.backup.com.

Postfix Configuration on backup2.com:

/etc/postfix/main.cf:

relay_domains = $mydestination the.backed-up.domain.name

smtpd_recipient_restrictions = permit_mynetworks

check_relay_domains

Kaynak: https://www.akadia.com/services/postfix_mx_backup.html

altLinux ve ilk adımlar

önce yerel ayarlarını yapalım.

nano .bash_profile komutu ile dosyayı açıp içine export LANG=tr_TR.UTF-8 ekleyip kaydedelim.

sistemi yeniden başlattığınızda türkçe olarak kullanmaya başlayabilirsiniz.

ikinci işlem ise kullanıcımıza sudo hakkı (yetkili kullanıcı) vermek

su komutu ile root olduktan sonra

nano /etc/sudoers dosyasına kendi kullanıcınızı aşağıdaki gibi ekleyin.

sistem yeniden başladığında sudo yetkilerini kullanabileceksiniz.

işin ilginç tarafı rpm tabanlı sistemde apt-get olması ve güncellemelerin apt-get ile yapılması.

yum neden kullanılmamış şaşırdım doğrusu.

anydesk kurmak için sudo su komutu ile root olduktan sonra

rpm -i anydesk-6.0.0-1.el7.x86_64.rpm

komutunu işletmek yeterli oldu.

Anydesk çalışır hale geldi.

caja dosya yöneticisi.

Virtualbox çalışıyor

Openbox ayrı bir macera olarak yazılacak tabiki. :)

Ekran çözünürlüğüm.

Bununla da ilgili çalışmamız olacak.

Faydalı olması ümidiyle.

Ubuntu ISO boot grub2

Genelde indirdiğimiz iso dosyalarını DVD ye veya Usb belleğe yazıp boot ettiriyoruz.

Genelde indirdiğimiz iso dosyalarını DVD ye veya Usb belleğe yazıp boot ettiriyoruz.Bunun diğer bir başka yoluda iso dosyasından grub2 kullanarak boot etmek.

Usb yada DVD yazdırmak ile uğraşmıyoruz.

Nasıl yapıyoruz bir bakalım

sudo nano /boot/grub/custom.cfg

iso dosya yolunu ve disk konumunu kendinize göre düzenlemeyi unutmayın

bu içeriği yapıştırıp kaydedin.

menuentry "ubuntu 20.04 64 bit ISO boot - 64 bit" {

set root=(hd1,msdos1)

set soubor=/home/caylak/ubuntu-20.04-desktop-amd64.iso

loopback loop $soubor

root=(loop)

linux /casper/vmlinuz boot=casper default iso-scan/filename=$soubor quiet splash --- debian-installer/language=tr keyboard-configuration/layoutcode?=tr

initrd /casper/initrd

}Açılış grub menüsünde göreceksiniz.

Bu yöntemin ubuntu ve türevlerinde işe yaradığını unutmayınız.

Ubuntu, Mint, Backtrack vb. gibi

Faydalı olması dileğiyle.

Nginx Proxy Server

Nginx webserver oldukça başarılı.

Kaynak kullanımı minimal seviyede.

Kendisini getgnu.org ve truvalinux.org.tr sitelerimizde yıllardır kullanıyoruz.

medium.com da rastladığım bir konu üzerine Nginx in proxy özelliğini denemek istedim.

Nginx proxy desteği ile yoğun trafiği bulunan sitelerinizi farklı sunucular üzerinde çalıştırabilir ve yük dengelemesi yapabilirsiniz.

Bu sayede sunucu güvenliğinizi de arttırmış olursunuz.

Farklı adreslerde ve portlarda çalışan sunucuları tek bir sunucuymuş gibi kullanabilirsiniz.

denemek isteseniz örnek bir proxy hazırladım.

http://proxy.raspitr.freemyip.com/

Mars on Earth Project - Dünyadaki Mars Projesi

Bu sabah oldukça güzel bir telefon aldım.

Telefonda tamamen gönüllülerden olusan Açık Kaynak bir projeye destek verirmisiniz deniliyordu.

Kabul ettim :)

Projeyi incelemeniz için link -> https://marsonearthproject.org/

VestaCP Slave DNS Name Server using Bind on Raspberry Pi

Setting up a slave name server on the Raspberry Pi

I use VestaCP to host my main websites, so I needed to set up a second nameserver on a different IP. I am using my Raspberry Pi as a secondary nameserver and this will document how to set this up. Commands done on the Raspberry Pi are in red and those done on the main web server are in blue.

First, install Bind9 on the Raspberry Pi:

sudo apt-get install bind9 bind9utils dnsutils

Take a look at the bind config on the VestaCP server:

sudo nano /etc/bind/named.conf

This is what the default looks like for VestaCP. You can see any zones you have set up at the bottom as a master, using yourdomain.com as an example:

// This is the primary configuration file for the BIND DNS server named.

//

// Please read /usr/share/doc/bind9/README.Debian.gz for information on the

// structure of BIND configuration files in Debian, *BEFORE* you customize

// this configuration file.

//

// If you are just adding zones, please do that in /etc/bind/named.conf.local

include "/etc/bind/named.conf.options";

include "/etc/bind/named.conf.local";

include "/etc/bind/named.conf.default-zones";

zone "yourdomain.com" {type master; file "/home/admin/conf/dns/yourdomain.com.db";};

Now, we need to change the options to allow transfer of zone information to our Raspberry Pi whenever a change is made. Open the options file on the VestaCP webserver:

sudo nano /etc/bind/named.conf.options

An example IP of 1.2.3.4 is shown, but you must youse the external static IP of your Raspberry Pi. Add these two lines:

allow-transfer { 1.2.3.4; };

notify yes;So it looks like this below:

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block, and insert the addresses replacing

// the all-0's placeholder.

// forwarders {

// 0.0.0.0;

// };

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

//listen-v6 { any; };

allow-transfer { 1.2.3.4; };

notify yes;

};Thats all we have to do on the VestaCP master server. Now on to the Raspberry Pi slave DNS server. We need to add the zones to the local config on the slave, so it knows what and where to go. Open the local config file on the Raspberry Pi:

sudo nano /etc/bind/named.conf.local

Add the zone at the bottom of the file as shown below. Change 4.3.2.1 to your VestaCP master IP address and yourdomain.com to, um, your domain. If you are hosting more than one domain, just add more zones:

//

// Do any local configuration here

//

// Consider adding the 1918 zones here, if they are not used in your

// organization

//include "/etc/bind/zones.rfc1918";

zone "yourdomain.com" {

type slave;

masters { 4.3.2.1; };

file "/var/lib/bind/yourdomain.com.db";

};

It's good practice to add an allow-notify for your slaves public IP to prevent "refused notify from non-master" errors as it likes to be able to talk to itself! We can add this in the options file:

sudo nano /etc/bind/named.conf.options

Now add this line before the end of the options section, changing the IP to suit

allow-notify {1.2.3.4;};Almost done. Make sure port 53 is open on both machines for TCP and UDP. Now restart bind on the Raspberry Pi:

sudo service bind9 restart

And then on the VestaCP machine:

sudo service bind9 restart

Thats all folks! Now, whenever you make a change to any DNS settings in VestaCP, it should pass them over to your slave DNS. Note: If you add a new domain, you will have to manually add the new corresponding zone on your slave. You can check to see if its working by looking at the zone file on the Raspberry Pi:

nano /var/lib/bind/yourdomain.com.db

Don't forget to add the nameservers as hosts at your domain registrar. You can check to see if everything is behaving itself by entering your domain name at dnscheck.pingdom.com

I hope that helps you getting a second DNS working!

John.

Kaynak Site: http://j0hn.uk/vestacp-dns-slave/

PasswordCard ile Hatırlaması Kolay Güvenli Şifreler

PasswordCard, uzun ve karmaşık şifreler üretmeye ve bunları kolayca hatırlamaya olanak sağlayan zekice düşünülmüş ve güzel bir şifre sistemidir. Üstelik, -resimde bir örneği görüldüğü üzere- kredi kartı ebatlarında olması ve cüzdanda taşınabilmesinden ötürü şifrelerinizi güvenle yanınızda taşımaya da olanak sağlıyor.

PasswordCard, uzun ve karmaşık şifreler üretmeye ve bunları kolayca hatırlamaya olanak sağlayan zekice düşünülmüş ve güzel bir şifre sistemidir. Üstelik, -resimde bir örneği görüldüğü üzere- kredi kartı ebatlarında olması ve cüzdanda taşınabilmesinden ötürü şifrelerinizi güvenle yanınızda taşımaya da olanak sağlıyor.Üst satırında semboller ve yukarıdan aşağı sol sırasında rakamlar bulunan, farklı renk satırlara sahip PasswordCard sayesinde, üretilen şifrelerin akılda tutulmasına gerek kalmıyor. Şifrenizin sembol ile sıra numarasını/rengini bilmeniz, şifrenizi hatırlamanız için yeterli oluyor.

Bilgi güvenliğinin yumuşak karnı olan zayıf ve tahmin edilebilir şifrelerden sakınmaya olanak sağlayan bir araç olmasından ötürü, yazının devamında, PasswordCard ile ilgili biraz daha fazla detaya değinmek istiyorum;

Benzersiz (Unique) Şifre Kartları

PasswordCard, http://www.passwordcard.org/ adresinden edinebiliyor ve ilgili siteye her girişte bir yenisi üretildiği için her bir kartın eşşiz (unique) olması sağlanıyor. Bu şekilde siteden çıktısını aldığınız şifre kartınız sadece size özel oluyor. Ayrıca, kart üretilirken bir de ID no veriliyor, bu şekilde yarın öbürgün, şifrelerinizi oluşturduğunuz şifre kartınızı kaybetmeniz durumunda siteden ID numaranız ile aynı kartı yeniden üretebiliyorsunuz.

Kolaylık

PasswordCard uzun ve karmaşık şifreleri akılda tutma zorunluluğunu ortadan kaldırarak işleri son derece kolaylaştırıyor. Örnek olarak büyük küçük harf ve rakamlardan oluşan 10 karakter uzunluğunda bir şifre ürettiğiniz zaman, bu karmaşık şifre yerine aklınızda tutmanız gerekenler aşağıdaki basit bilgiler oluyor:

Sembol / Satır Numarası (ya da Satır Rengi)

Şifreyi oluşturan karakter dizesinin yönü. (Soldan sağa, Yukarıdan Aşağı, Çapraz vs. gibi)

Şifrenin kaç karakterden oluştuğu.

Bu şekilde, misal olarak yukarıdaki şifre kartı kullanılarak üretilen 10 haneli 899NX2xCPr gibi bir şifreyi hatırlamak için, “kare, 7 (pembe), soldan sağa, 10″ bilgisini akılda tutmanız yeterli oluyor. Elbette, şifrelerinizin yönünü soldan sağa yerine, sağdan sola, aşağıdan yukarı gibi alışılmadık yönlere göre seçip, tahmin edilmelerini daha da zorlaştırabiliyorsunuz .

Ekstra Özellikler

Bunun yanı sıra, siteye girdiğiniz zaman oluşturulan kart öntanımlı olarak sadece rakam ve harflerden oluşuyor fakat sayfadaki “check this to include symbols.” yazan kutucuğu işaretlerseniz, harf ve rakamların yanı sıra, karta semboller de ekleniyor. Bu şekilde daha da güçlü şifreler üretmeye olanak sağlanıyor.

Ayrıca, aynı alanda bir de “check this for an area with only digits.” yazan bir kutucuk bulunuyor. Bunu işaretlemeniz durumunda ise, kartın belli bir bölümü sadece rakamlardan oluşuyor. Böylece, banka ya da kredi kartı gibi sadece rakamdan oluşması gereken şifreler de PasswordCard ile üretilebiliyor.

Ekstra Güvenlik

Güvenlik konusunda exstra titizseniz, PasswordCard servisine https://www.passwordcard.org/ şeklinde HTTPS üzerinden de erişebiliyorsunuz,

Son olarak, ben PasswordCard fikrini çok beğendim. Belki siz de kullanmak istersiniz.

Kaynak Site: https://www.syslogs.org/passwordcard-ile-hatirlamasi-kolay-guvenli-sifreler/

Parola değil Zarola!

Zarola, kolay hatırlanabilir, güvenli parolalar oluşturmanın en iyi yolu olarak tarif ediliyor, kitabın yazarlarınca. Zarola’yı Özgür Yazılım Derneği adına Alper Atmaca, Özcan Oğuz, Zeynep Topsakal kaleme almışlar. Yazarlarımız önce, “parola nedir?” sorusunu yanıtlıyorlar. “Parola, en basit anlamı ile bir sisteme veya alana erişmeye çalışan kişinin gerçekten erişim yetkisini doğrulamayı sağlayan, bir grup kelime veya karakterden oluşan öbek olarak tanımlanabilir.” diye cevaplıyorlar soruyu. Sonra, “Zarola, paroladan farklı ne sunuyor?” sorusunun cevabı üzerinde duruyorlar. Cevap: “Zarola, kolayca hatırlanabilir ve yüksek derecede güvenli parolalar oluşturabilmenizi sağlayan bir yöntemdir.” şeklinde oluyor. Özgür Yazılım Derneği adına yayımlanan Zarola’yı seveceğinizi düşünüyoruz.

Zarola, kolay hatırlanabilir, güvenli parolalar oluşturmanın en iyi yolu olarak tarif ediliyor, kitabın yazarlarınca. Zarola’yı Özgür Yazılım Derneği adına Alper Atmaca, Özcan Oğuz, Zeynep Topsakal kaleme almışlar. Yazarlarımız önce, “parola nedir?” sorusunu yanıtlıyorlar. “Parola, en basit anlamı ile bir sisteme veya alana erişmeye çalışan kişinin gerçekten erişim yetkisini doğrulamayı sağlayan, bir grup kelime veya karakterden oluşan öbek olarak tanımlanabilir.” diye cevaplıyorlar soruyu. Sonra, “Zarola, paroladan farklı ne sunuyor?” sorusunun cevabı üzerinde duruyorlar. Cevap: “Zarola, kolayca hatırlanabilir ve yüksek derecede güvenli parolalar oluşturabilmenizi sağlayan bir yöntemdir.” şeklinde oluyor. Özgür Yazılım Derneği adına yayımlanan Zarola’yı seveceğinizi düşünüyoruz.Zarola’yı edinmek için buraya tıklayabilirsiniz.

Vps Server Disk Doluluk Kontrol Betiği

Dün gerekli olduğunu farkettim.

iran kaynaklı Qmail eposta sunucusuna yapılan login denemelerinden sonra 400MB civarı log dosyası oluşmuş.

Sistem diski zaten küçük disk neredeyse 100% dolmuş.

sistem diski 95% doluluk oranına ulaşınca haber veren betik hazırladım.

Kullanırsanız ve olumlu veya olumsuz aşağıya yorum olarak bildirirseniz mutlu olurum.

#!/bin/bashFaydalı olması dileğiyle. ..

# caylakpenguen

# Paz 24 May 2020 17:18:38 +03

# Disk Doluluk Kontrolu....

# Disk dolulugu belirli seviyeyi gectiginde

# ilgili kisiye bildirim gonderir.

#cron gorevi icin girdi. 15 dakikada bir calisir.

# */15 * * * * /opt/disk.sh

#Tarih

TARIH=$(date '+%F-%H-%M')

## Sistem Kok Bolumu

DISKADI="/dev/sda1"

## Kime Eposta Gonderilecek...

KIME="admin@local.lan"

#data dosyasi...

MAILFILE="/tmp/eposta.txt"

DISKUSE="/tmp/diskdf.txt"

# % de olarak hesaplanir.

SINIR="90"

kontrol(){

df -h | grep "$DISKADI" | awk '{ print $5}' > $DISKUSE

DURUM=$(cat $DISKUSE | cut -f1 -d%)

if [ $DURUM -ge $SINIR ]; then

echo "UYARI! Disk Kullanimi % $SINIR" > $MAILFILE

echo "" >> $MAILFILE

echo "Sistem Disk doluluk orani. % $DURUM " >> $MAILFILE

echo "Sistem Diskinizi kontrol ediniz." >> $MAILFILE

echo "" >> $MAILFILE

echo "iyi calismalar..." >> $MAILFILE

echo "$(hostname)" >> $MAILFILE

echo "Tarih: $TARIH ." >> $MAILFILE

mail -s "UYARI! Disk Kullanimi 90%" $KIME < $MAILFILE

rm -f $MAILFILE $DISKUSE

fi

}

#

kontrol

How to clone your private repository from GitHub to server

Hazırlık:

Öncelikle ssh key oluşturun.

~# ssh-keygen

Ssh config:

Aşağıdaki satırları ev dizinindeki .ssh/config dosyanıza ekleyin.

Host github

HostName github.com

User git

IdentityFile ~/.ssh/github/id_rsa

ID_RSA.PUB

daha sonra github için oluşturduğunuz id_rsa.pub dosyasını github profilinize ekleyin.

Clone İşlemi:

Normalde clone işlemini bu şekilde yapıyorduk. Hatırladınız değilmi:

~# git clone https://github.com/geekdinazor/not.py

Deponun private olmasından dolayı bize kullanıcı adı ve parola sorulur.

Yapılandırmamız doğrultusunda Clone komutunu farklı şekilde kullanacağız.

~# git clone git:geekdinazor/not.py

Sonuç:

ssh key kullandığımız için bizden kullanıcı adı ve parola sorulmayacak.

Hepsi bu kadar.

Faydalı olması dileğiyle.

SSH sunucusuna nasıl güveniyoruz?

Kaynak Site: nyucel.com

SSH sunucusuna nasıl güveniyoruz?

SSH ve HTTPS bir çok yönden benzeyen protokoller. Daha önce HTTPS hakkında yazdığım için benzer şeyleri tekrar etmek yerine SSH'ın temel bir farkından bahsetmek istiyorum.

Bir SSH bağlantısı için istemci ve sunucu önce selamlaşıyor, ardından sunucu sertifikasını gönderiyor, istemci sertifikayı onayladıktan sonra sertifika içindeki açık anahtarla bir oturum anahtarı oluşturuluyor ve iletişim bu anahtarla şifrelenerek yapılıyor. HTTPS ile olan bu benzerliğin en önemli farkı sertifikayı onaylama kısmı oluyor. HTTPS için kullanılan sertifikalar çoğunlukla güvenilen Sertifika Otoriteleri (CAs) aracılığı ile üretildiğinden tarayıcılarımız sertifikaları onaylamak için onları kolaylıkla kullanabiliyor. SSH için kullanılan sertifikalar ise hemen hemen her zaman sunucu tarafında kendinden imzalı bir şekilde üretiliyor. SSH bağlantısının bütün güvenliği bu sertifikanın güvenilir olması üzerine kurulu olduğundan istemcinin bu sertifikayı bir şekilde onaylaması gerekiyor. SSH istemcilerinin sertifikaları onaylamak için farklı seçenekleri var:

Sunucu anahtarının parmak izinin kontrolü

Bir SSH sunucusuna bağlanmak için ilk isteği yaptığımızda aşağıdaki gibi bir durumla karşılaşıyoruz.

Bu aşamada eğer sunucu anahtarının parmak izini bilmiyorsak onaylayabileceğimiz bir şey de yok demektir. İlk aşamada "8iz5L6iZxKJ6YONmad4oMbC+m/+vI9vx5C5f+qTTGDc" gibi bir ifadenin ezberlenmesi imkansız gibi görünse de yapılamaz değil ama oldukça zor olduğunu kabul edelim.

Randomart kullanmak

Sunucunun anahtarının parmak izi yerine ondan üretilmiş bir konsol görselini akılda tutmak daha kolay bir seçenek. Eğer ssh'ı "-o VisualHostKey=yes" parametresiyle kullanırsak aşağıdaki gibi bir görsel görüp onu onaylayabiliriz:

Hem sunucu anahtarının parmak izi hem de ondan oluşturulan bu görsel tek yönlü fonksiyonlar kullanılarak üretildiklerinden tamamen aynısı değil de çok küçük (mesela tek karakterlik) bir farkla üretilemezler. Yani tamamını hatırlamasak bile genel olarak aklımızda tutarak bile sertifikayı onaylayabiliriz aslında.

DNS kullanarak

Sunucu anahtarının parmak izinin doğruluğunu bizim yerimize onaylayabilecek bir mekanizma olması işimizi çok kolaylaşmaz mıydı? Sertifikaları kendimiz oluşturduğumuz için bir CA'dan yardım alamıyoruz ama SSH bağlantısını makine adıyla yapıyorsak mecburen kullanmak zorunda olduğumuz DNS sunucuları burada imdadımıza yetişiyor. Makine adına karşılık gelen IP adresini nasıl DNS sunucusuna sorabiliyorsak aynı şekilde sunucu anahtarının parmak izini de sorabiliriz. Bu işlemi de "-o VerifyHostKeyDNS=yes" parametresiyle yapıyoruz. Eğer sunucumuzla ilgili böyle bir DNS kaydı girilmişse aşağıdaki gibi bir cevap alırız sunucudan:

DNS sunucusuna eklenecek tek satırlık bir girdi ile kullanıcılarımıza bu imkanı sunabilecekken neden kullanılmıyor bilemiyorum doğrusu. Belki bu yazıyı okuduktan sonra siz kullanırsınız ;)

Bu yöntemi kullanırken DNS sorgularının güvenilir bir yöntemle gönderilip alınmadığını aklımızdan çıkarmamamız gerekir. DNSSEC ve DNSCrypt çok daha yaygın kullanılması gereken protokoller ama maalesef neredeyse hiç kullanılmıyorlar.

zaman: Mayıs 07, 2017

Putty ile parolasız ssh bağlantısı nasıl yapılır

Bu yazıda bazı vps sağlayıcıları parola ile erişim yerine daha güvenli olan ssh key ile erişim sağlamayı tercih edebiliyorlar.

Bir arkadaşım kendisine key verildiğini ve bu keyi putty ile nasıl kullanacağını sordu.

burada yapacağımız işlem keyin putty ile kullanabilir hale getirmek.

PuttyPenceresi açılıp load butonu ile key dosyası import edilir.

bize verilen id_rsa dosyası seçilir.

Evet yanıtı ile import edilen key dosyası ppk uzantısı verilerek kaydedilir.

Putty ile kullanacağımız ppk dosyası oluştu

Kullanıcı adı ve ip adresi girilır ve key dosyasını kullanmak için SSH altındaki AUTH tıklanır.

Browse tuşu ile oluşturduğumuz ppk dosyası seçilir.

ppk dosyasını seçip onayladıkttan sonra Open tuşu tıklanır.

Gördüğünüz gibi parola sorulmadan bağlantı kuruldu.

Faydalı olması dileğiyle.

Ubuntu 20.04 LTS, Raspberry Pi Sertifikası Aldı

23 Nisan 2020’de çıkan Ubuntu 20.04 LTS için Canonical, aynı gün onaylanan Raspberry Pi’ların hepsine Ubuntu Server 20.04 için “tam destek” ekledi. Kullanıcılar, Raspberry Pi’lerinde, Canonical’ın düzgün çalışacağını garanti ettiği Ubuntu 20.04’ün yeni özelliklerinin tamamını kullanabilirler.

Yazının devamını Sistemlinux.org adresinden okuyabilirsiniz.

Thunderbird Minimize on Close

E-postalar için Thunderbird Kullanıyoruz.

Oldukça kullanışlı bir ekletiye rastladım.

Eklentinin görevi Thunderbird'i açık tutmak.

Siz yanlışlıkla X ile köşeden kapatsanız bile Thunderbird aktif olarak çalışmaya devam ediyor.

Eklentiyi indirmek için - >> http://troya.tk/39