Parola değil Zarola!

Zarola, kolay hatırlanabilir, güvenli parolalar oluşturmanın en iyi yolu olarak tarif ediliyor, kitabın yazarlarınca. Zarola’yı Özgür Yazılım Derneği adına Alper Atmaca, Özcan Oğuz, Zeynep Topsakal kaleme almışlar. Yazarlarımız önce, “parola nedir?” sorusunu yanıtlıyorlar. “Parola, en basit anlamı ile bir sisteme veya alana erişmeye çalışan kişinin gerçekten erişim yetkisini doğrulamayı sağlayan, bir grup kelime veya karakterden oluşan öbek olarak tanımlanabilir.” diye cevaplıyorlar soruyu. Sonra, “Zarola, paroladan farklı ne sunuyor?” sorusunun cevabı üzerinde duruyorlar. Cevap: “Zarola, kolayca hatırlanabilir ve yüksek derecede güvenli parolalar oluşturabilmenizi sağlayan bir yöntemdir.” şeklinde oluyor. Özgür Yazılım Derneği adına yayımlanan Zarola’yı seveceğinizi düşünüyoruz.

Zarola, kolay hatırlanabilir, güvenli parolalar oluşturmanın en iyi yolu olarak tarif ediliyor, kitabın yazarlarınca. Zarola’yı Özgür Yazılım Derneği adına Alper Atmaca, Özcan Oğuz, Zeynep Topsakal kaleme almışlar. Yazarlarımız önce, “parola nedir?” sorusunu yanıtlıyorlar. “Parola, en basit anlamı ile bir sisteme veya alana erişmeye çalışan kişinin gerçekten erişim yetkisini doğrulamayı sağlayan, bir grup kelime veya karakterden oluşan öbek olarak tanımlanabilir.” diye cevaplıyorlar soruyu. Sonra, “Zarola, paroladan farklı ne sunuyor?” sorusunun cevabı üzerinde duruyorlar. Cevap: “Zarola, kolayca hatırlanabilir ve yüksek derecede güvenli parolalar oluşturabilmenizi sağlayan bir yöntemdir.” şeklinde oluyor. Özgür Yazılım Derneği adına yayımlanan Zarola’yı seveceğinizi düşünüyoruz.Zarola’yı edinmek için buraya tıklayabilirsiniz.

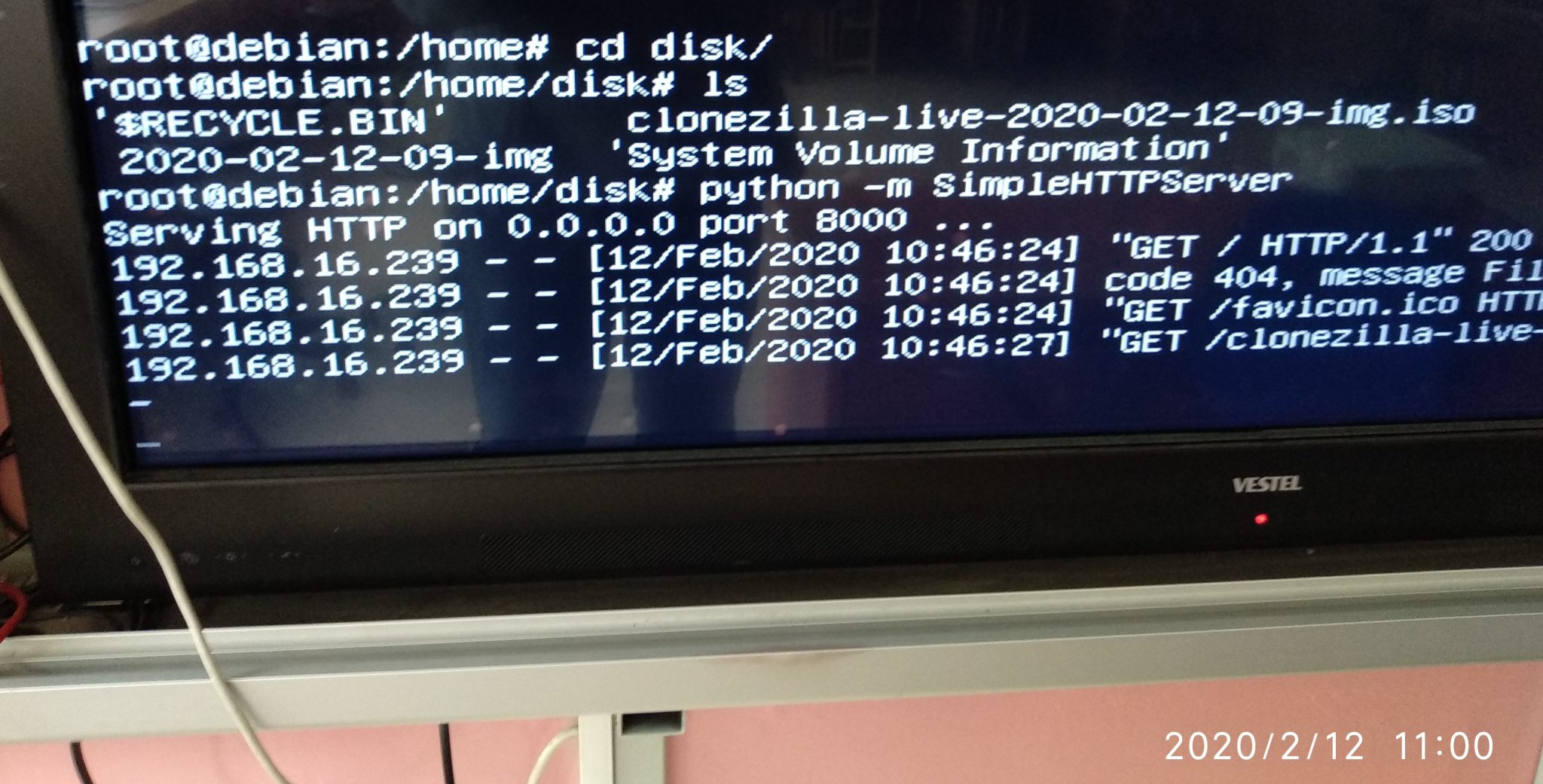

Linux var çare var.

Linux var çare var.